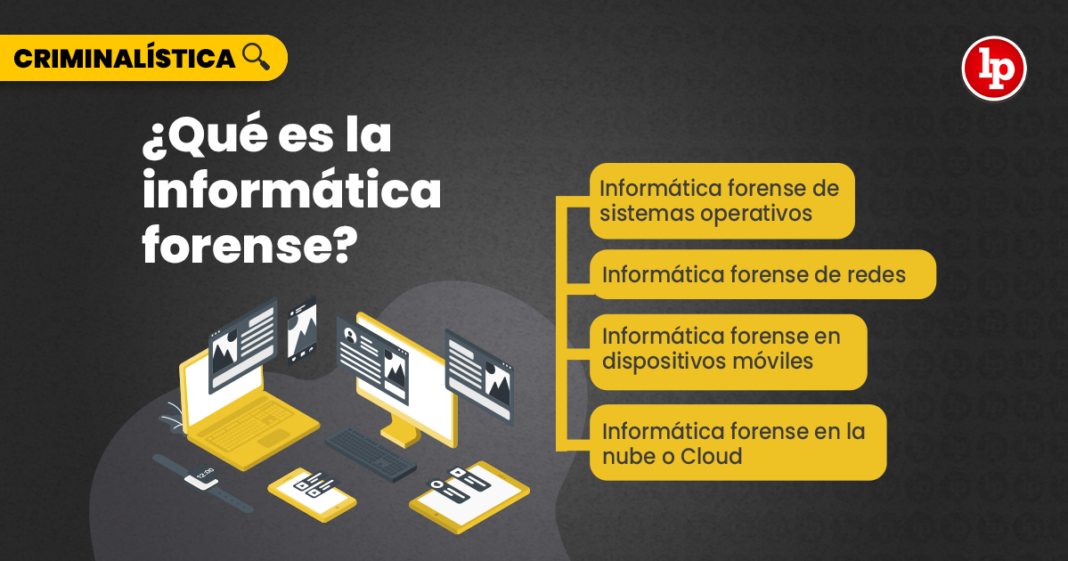

Sumario: 1. Introducción; 2. Objetivos del cómputo forense; 3. Clasificación de la informática forense; 3.1. Informática forense de sistemas operativos; 3.2. Informática forense de redes; 3.3. Informática forense en dispositivos móviles; 3.4. Informática forense en la nube o Cloud; 4. Cadena de custodia a CPU; 5. Entrevista a perito informático André Loyola.

1. Introducción

La informática forense es una especialidad adscrita a la criminalística que adquiere, preserva, obtiene y presenta datos procesados electrónicamente y guardados en soportes informáticos.

Ante la inmersión de las nuevas tecnologías, los ciberdelitos se han incrementado y por ende, la informática forense tiene el gran desafío de resolver esos casos.

Al producirse un ataque cibernético, el investigador informático forense fija su atención sobre una evidencia en particular: los datos latentes, es decir, las huellas digitales encontradas en el lugar en el que presuntamente se cometió un delito.

Es importante mencionar la informática forense cumple un papel protagónico en la investigación de cualquier delito, pues a diario, los teléfonos celulares registran nuestra vida al interactuar entre nosotros mediante esos aparatos. El celular se ha convertido en una extensión del individuo[1], y por ende, la información contenida en el mismo, en el principal delator de un crimen.

Entre los datos latentes, el perito informático podría examinar la siguiente información:

-

- Información que se encuentra en el almacenamiento del ordenador, pero que no se ubica fácilmente en las tablas de asignación de archivos.

- Información que el sistema operativo o las aplicaciones de software de uso común no pueden ver fácilmente.

- Datos que se han eliminado deliberadamente y ahora se encuentran en:

- Espacios no asignados en el disco duro.

- Intercambiar archivos.

- Imprimir archivos de cola de impresión.

- Volcados de memoria.

- El espacio flojo entre los archivos existentes y el caché temporal

2. Objetivos de la informática forense[2]

-

- Ayuda a recuperar, analizar y preservar el ordenador y los materiales relacionados de tal manera que ayuda a la agencia de investigación a presentarlos como evidencia en un tribunal de justicia.

- Ayuda a postular el motivo detrás del crimen y la identidad del principal culpable.

- Diseñar procedimientos en una presunta escena del crimen que ayudan a garantizar que la evidencia digital obtenida no esté corrupta.

- Adquisición y duplicación de datos: recuperación de archivos eliminados y particiones eliminadas de medios digitales para extraer la evidencia y validarlos.

- Ayuda a identificar la evidencia rápidamente y también permite estimar el impacto potencial de la actividad maliciosa en la víctima.

- Producir un informe forense informático que ofrece un informe completo sobre el proceso de investigación.

- Preservar la evidencia siguiendo la cadena de custodia.

3. Clasificación de la informática forense

3.1. Informática forense de sistemas operativos

Esta especialidad consiste en la recuperación de información útil del sistema operativo del ordenador o dispositivo móvil en cuestión, con miras a adquirir evidencia empírica contra el autor.

Es importante que el perito comprenda el sistema operativo y su sistema de archivos, para recuperar datos para investigaciones informáticas. El sistema de archivos proporciona un sistema operativo con una hoja de ruta para los datos en el disco duro y el sistema de archivos también identifica cómo el disco duro almacena esos datos.

3.2. Informática forense de redes

El análisis forense de la red se refiere a la recopilación, monitorización y análisis de las actividades de la red para descubrir la fuente de ataques, virus, intrusiones o violaciones de seguridad que ocurren en una red o en el tráfico de la red de la zona.

El análisis forense de la red junto al análisis forense móvil o el análisis forense de imágenes digitales, se consideran como parte del análisis forense digital.

Esta técnica se utiliza cuando se trata de ataques a la red o para identificar el tráfico sospechoso o algún ataque inminente. También se utiliza para compilar pruebas mediante el análisis de datos de tráfico de red y así identificar la fuente de un ataque.

3.3. Informática forense en dispositivos móviles

El análisis forense de dispositivos móviles se ha convertido en una parte importante del análisis forense digital. Este análisis tiene como objetivo recuperar evidencia digital o datos relevantes de un celular y conservarla.

3.4. Informática forense en la nube o Cloud

La nube es una variedad de servicios digitales a los que se accede a través de internet. Los usuarios de la nube pueden ser grandes multinacionales hasta individuos individuales, y los propósitos de uso pueden variar desde la transmisión de televisión hasta el desarrollo de software y el almacenamiento de fotos personales.

La informática forense tradicional es un proceso que recopila los medios en la escena del crimen o donde se obtuvieron, incluye la preservación de los datos, la validación de dichos datos y la interpretación, análisis, documentación y presentación de los resultados en la sala de audiencias. En resumen, es muy similar a cualquier otra forma de análisis forense.

Así, el análisis forense en la nube combina las realidades de la computación en la nube con el análisis forense digital, que se centra en la recopilación de medios de un entorno de nube. Esto requiere que los investigadores trabajen con múltiples activos informáticos, como servidores virtuales y físicos, redes, dispositivos de almacenamiento, aplicaciones y mucho más[3].

4. Cadena de custodia a CPU

La cadena de custodia es el componente de la investigación que garantiza la integridad y autenticidad de los objetos, indicios, evidencias físicas y material de prueba relacionados con un acto delictivo, desde su recolección hasta su deposición final. Estos no pueden ser utilizados por transferencias para evitar que las evidencias encontradas en la escena del delito sean alteradas[4]

En una entrevista para LP, André Loyola Carranza, perito en informática forense, comentó que algunos fiscales no verifican la presencia del disco duro al interior del case de la CPU, es decir, no examinan al interior del plástico que recubre los componentes internos.

Al desconocer la funcionalidad de una computadora, tan solo describen de manera superficial la CPU y omiten verificar el disco duro. En ocasiones, los fiscales trasladan la CPU sin disco duro al laboratorio de peritajes informáticos.

Al omitir consignarlo en el acta de cadena de custodia y trasladar la CPU sin disco duro, se comete un gravísimo error, pues los otros componentes de la computadora carecen de valor probatorio para el perito informático.

El disco duro es la unidad de almacenamiento de datos informáticos o unidad central de procesamiento de la computadora, es decir, el cerebro de la máquina, todo lo demás es plástico.

Este proceder corresponde a la clasificación e indicios insuficientes, cuando el investigador no recoge todos los elementos necesarios o una cantidad de material que no es suficiente para un análisis relevante en laboratorio[5]

Mira aquí la entrevista completa sobre informática forense:

- No te pierdas Crimiadictos, el único programa sobre criminalística del Perú, que se transmite todos los jueves por la tarde a través de la página de Facebook de LP Pasión por el Derecho.

[1] Augé, Marc. «Poe una antropología de la movilidad», 2007. Barcelona: Gedisa https://www.tdx.cat/bitstream/handle/10803/4156/rrp1de1.pdf

[2] González, Yolanda. «La informática forense en la investigación de delitos». Grupo Atico34, 3 de julio de 2020. https://protecciondatos-lopd.com/empresas/informatica-forense/

[3] Rambert, Ludovic. «Cómo la nube complica la escena del crimen digital». Digitoforense, 8 de setiembre de 2020. https://www.digitoforense.cl/noticias/cloud-computing/como-la-nube-complica-la-escena-del-crimen-digital/

[4] Gordo Alarcón, Xénia; Soria Verde, Miguel Ángel; Piro, Michele y otros. Criminología, Criminalística e investigación. Colombia: Grupo Distribuidor Latinoamericano, 2018, p. 1047.

[5] Gordo Alarcón, Xénia; Soria Verde, Miguel Ángel; Piro, Michele y otros. Criminología, Criminalística e investigación. Colombia: Grupo Distribuidor Latinoamericano, 2018, p. 1060.

![El método Widmark no determina de manera absoluta el estado de conciencia de una persona después de haber consumido licor; siendo importante, para determinar el real estado, evaluar el comportamiento de la persona [Casación 2199-2022, Puno, f. j. 3.4]](https://img.lpderecho.pe/wp-content/uploads/2024/05/Pericia-de-alcoholemia-LPDerechoPericia-de_-218x150.jpg)

![Martín Vizcarra: TC declara infundada demanda de amparo contra su inhabilitación política [Expediente 01716-2024-PA/TC]](https://img.lpderecho.pe/wp-content/uploads/2025/06/VIZCARRA-TC-LPDERECHO-218x150.jpg)

![Se puede hacer un control oficioso de un acto ineficaz (apoderado vendió bien del poderdante cuando este ya había muerto) [Expediente 00211-2018-0-0905-JR-CI-01]](https://img.lpderecho.pe/wp-content/uploads/2023/01/testamento-firma-sucesion-bienes-matrimonio-casa-civil-contrato-LPDerecho-218x150.png)

![Registrador debe respetar la voluntad del testador fallecido en sucesión testamentaria [Resolución 0967 2025-Sunarp-TR]](https://img.lpderecho.pe/wp-content/uploads/2024/04/notario-civil-casa-matrimonio-documento-acta-sello-testamento-heredero-union-divorcio-LPDerecho-218x150.jpg)

![Ley Orgánica del Registro Nacional de Identificación y Estado Civil (Ley 26497) [actualizada 2025]](https://img.lpderecho.pe/wp-content/uploads/2025/05/Ley-organica-del-registro-nacional-de-identificacion-y-estado-civil1-LPDERECHO-218x150.jpg)

![Matrimonio: ¿qué es la separación de patrimonios? [ACTUALIZADO 2025] separacion-patrimonios-codigo-civil-LPDERECHO](https://img.lpderecho.pe/wp-content/uploads/2021/07/separacion-patrimonios-codigo-civil-LPDERECHO-218x150.png)

![Divorcio: causales, efectos, proceso, indemnización [ACTUALIZADO 2025]](https://img.lpderecho.pe/wp-content/uploads/2020/12/Divorcio-causales-efectos-proceso-indemnizaci%C3%B3n-lp-218x150.jpg)

![Sunafil puede sancionar la desnaturalización de contratos incluso si ya terminó el vínculo laboral [Resolución 0484-2025-Sunafil/TFL-Primera Sala]](https://img.lpderecho.pe/wp-content/uploads/2024/03/sunafil-fachada-LPDerecho-218x150.jpg)

![Variar el título de imputación de cómplice primario a autor en la sentencia de vista altera todo lo discutido a lo largo del proceso, sin permitir que el favorecido modifique su estrategia de defensa, situación que afecta, de forma flagrante su derecho de defensa y el principio de correlación entre lo acusado y lo condenado [Exp. 02418-2023-PHC/TC]](https://img.lpderecho.pe/wp-content/uploads/2024/04/mazo-justicia-juez-jueza-defensa-civil-penal-juicio-LPDerecho-218x150.jpg)

![La Constitución no puede ser objeto de una evaluación de validez material porque no existe una norma superior sobre ella que determine sus contenidos mínimos [Exp. 014-2003-AI/TC, f. j. 17]](https://img.lpderecho.pe/wp-content/uploads/2023/01/Logo-LP-con-fondo-guinda-LPDERECHO-218x150.png)

![Aprueban TUPA del Indecopi [Decreto Supremo 088-2025-PCM]](https://img.lpderecho.pe/wp-content/uploads/2025/02/indecopi-fachada-colegio-LPDerecho-218x150.jpg)

![Destituyen a jueza de paz por resolver un proceso de tenencia de menores e intervenir en transferencias de propiedad y posesión [Investigación Definitiva 153-2021-Cusco]](https://img.lpderecho.pe/wp-content/uploads/2024/12/Portada-web-jueza-prueba-grafotecnica-lp-derecho-218x150.jpg)

![Reglamento de la Ley 30364 (Decreto Supremo 009-2016-MIMP) [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/07/Reglamento-de-la-Ley-30364-LPDERECHO-218x150.jpg)

![Código Procesal Penal peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/02/VENTA-CODIGO-PENAL-BANNER-POST-TAPA-DURA-LPDERECHO-218x150.jpg)

![Reglamento sobre encuestas electorales durante los procesos electorales [Resolución 0107-2025-JNE]](https://img.lpderecho.pe/wp-content/uploads/2025/05/REGLAMENTO-ENCUESTAS-ELECTORALES-LPDERECHO-1-218x150.jpg)

![Diseño de la cédula de sufragio para la Consulta Popular de Revocatoria del Mandato de Autoridades Municipales 2025 [Resolución Jefatural 000031-2025-JN/ONPE]](https://img.lpderecho.pe/wp-content/uploads/2025/05/DISENO-CELULA-SUFRAGIO-REVOCATORIA-LPDERECHO-218x150.jpg)

![[VIDEO] Juez propone que todos los delitos se tramiten en unidades de flagrancia, sin excepción](https://img.lpderecho.pe/wp-content/uploads/2025/05/DELITOS-PLANTEA-TABOA-LPDERECHO-218x150.jpg)

![[VIDEO] Hay jueces que rechazan cautelares porque «el caso es complejo», advierte Giovanni Priori en LP](https://img.lpderecho.pe/wp-content/uploads/2025/05/JUECES-RECHAZAN-CAUTELARES-GIOVANNI-LPDERECHO-218x150.jpg)

![[VIDEO] Pedro Castillo podría buscar asilo político si enfrenta el juicio en libertad, advierten Benji Espinoza y Elio Riera](https://img.lpderecho.pe/wp-content/uploads/2025/05/PEDRO-CASTILLO-ASILO-ABOGADOS-LPDERECHO-218x150.jpg)

![[VIDEO] Si no reducimos número de partidos, jornada electoral podría iniciar a las 5:00 a. m. o antes, advierte vocal del JNE](https://img.lpderecho.pe/wp-content/uploads/2025/04/SI-NO-REDUCIMOS-NUMEROS-DE-PARTIDOS-LPDERECHO-218x150.jpg)

![Código Penal peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-CODIGO-PENAL-LPDERECHO-324x160.jpg)

![Código Civil peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-OFICIAL-CODIGO-CIVIL-2024-LPDERECHO-100x70.jpg)

![Abonar en total 800 soles a través de pequeñas transferencias por Yape (de entre 5 y 50 soles) como propinas para la compra de hamburguesas, entre otros gastos no esenciales, no constituye pago de alimentos [Exp. 6839-2023-25]](https://img.lpderecho.pe/wp-content/uploads/2025/04/Giammpol-Taboada-Pilco-LPDerecho-100x70.png)

![Código Procesal Penal peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/02/VENTA-CODIGO-PENAL-BANNER-POST-TAPA-DURA-LPDERECHO-100x70.jpg)

![Código Penal peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-CODIGO-PENAL-LPDERECHO-100x70.jpg)

![[VÍDEO VIRAL] Cómo jalar el gatillo (disparador)](https://img.lpderecho.pe/wp-content/uploads/2021/12/Como-jalar-el-gatillo-o-disparador-LP-DERECHO-324x160.jpg)