Sumario: 1. ¿Qué son los ciberdelitos?; 2. Cuáles son los principales ciberdelitos; 3. Recomendaciones al investigar ciberdelitos; 3.1. Conocer la teoría del caso de fiscalía; 3.2. Desactivar el wifi y datos móviles al incautar un celular; 3.3. Extraer el chip (SIM CARD) del teléfono incautado; 3.4. Producir una copia de seguridad del chip o disco duro; 3.5. Desarrollar la cadena de custodia de dispositivos móviles con bolsas de Faraday; 3.6. Cuidado con la diligencia de visualización activa del teléfono; 4. Entrevista a perito informático André Loyola sobre ciberdelitos.

1. ¿Qué son los ciberdelitos?

La ciberdelincuencia, también denominada por algunos autores como ciberdelito o cibercrimen, normalmente se caracteriza por utilizar sistemas informáticos, así como sistemas de comunicación masivos, tales como teléfonos, computadoras, celulares, entre otros, mediante los cuales se cometen diversos delitos o hechos punibles, que dan lugar a la afectación de distintos bienes jurídicos o también denominados derechos fundamentales, tales como el honor, la intimidad, la indemnidad y libertad sexuales, entre otros[1]

Así pues, la criminalidad informática es comprendida como las conductas dirigidas a burlar los sistemas de dispositivos de seguridad, desde invasiones a computadoras, correos o sistemas de data a través de una clave de acceso, conductas típicas que únicamente pueden ser cometidas mediante tecnología. En un sentido amplio, comprende a todas aquellas conductas en las que las TIC (Tecnologías de la Información y la Comunicación) son el objetivo, el medio o el lugar de ejecución, aunque afecten a bienes jurídicos diversos[2]

Los ciberdelitos implican el desarrollo de una actividad delictiva, en la que los ordenadores y los sistemas de información se utilizan como principales herramientas para delinquir o son objeto principal del delito. La ciberdelincuencia por tanto comprende delitos tradicionales, delitos relacionados con los contenidos y delitos exclusivos de ordenadores y sistemas de información[3].

2. Cuáles son los principales ciberdelitos

El Convenio de Budapest es un instrumento internacional vigente para enfrentar efectivamente el cibercrimen. En febrero de 2019, el Perú se adhirió al convenio para combatir la ciberdelincuencia, a través de la Resolución Legislativa 30913. Este documento fue ratificado a través del Decreto Supremo 010-2019-RE.

Este documento hace hincapié en los siguientes delitos:

-

- Las infracciones de derechos de autor.

- El fraude informático.

- La pornografía infantil.

- Los delitos de odio y violaciones de seguridad de red.

- La suplantación de identidad.

- Delitos contra la confidencialidad, la integridad y la disponibilidad

de los datos y sistemas informáticos.

El Convenio de Budapest también contempla tres objetivos declarados:[4]

-

- La creación de un marco común de derecho penal sustantivo.

- La estandarización de procesos penales.

- La cooperación internacional.

Este convenio incorpora una serie de artículos destinados a crear un marco común de derecho penal sustantivo, en el que propone cuatro categorías dentro de las cuales se desarrollan diferentes tipos penales:

-

- Delitos contra la confidencialidad, la integridad y la disponibilidad de los datos y sistemas informáticos.

- Delitos informáticos.

- Delitos relacionados con el contenido.

- Delitos relacionados con infracciones de la propiedad intelectual y de los derechos afines.

Las dos primeras categorías son la más robustas en cuanto a definiciones, proponiendo inclusive textos modelo, mientras que las dos últimas son definidas de forma más genérica, dándole a los miembros mayor libertad para definir las conductas punibles en base a su propia legislación[5].

Es importante recordar que en diciembre de 2020 se creó la Unidad Fiscal Especializada en Ciberdelincuencia del Ministerio Público con competencia nacional, entidad que brinda acompañamiento técnico a los fiscales en la realización de la investigación en los delitos de la Ley 30096 (Ley de delitos informáticos), estafa agravada, previsto en el inc. 5 del art. 196-A del Código Penal, y aquellos casos en los cuales la obtención de prueba digital sea determinante para la investigación.

En ese sentido, precisamos algunas recomendaciones en la investigación criminal relativa a los delitos informáticos, desde la perspectiva de la informática forense, con la intención de sofisticar la investigación criminal.

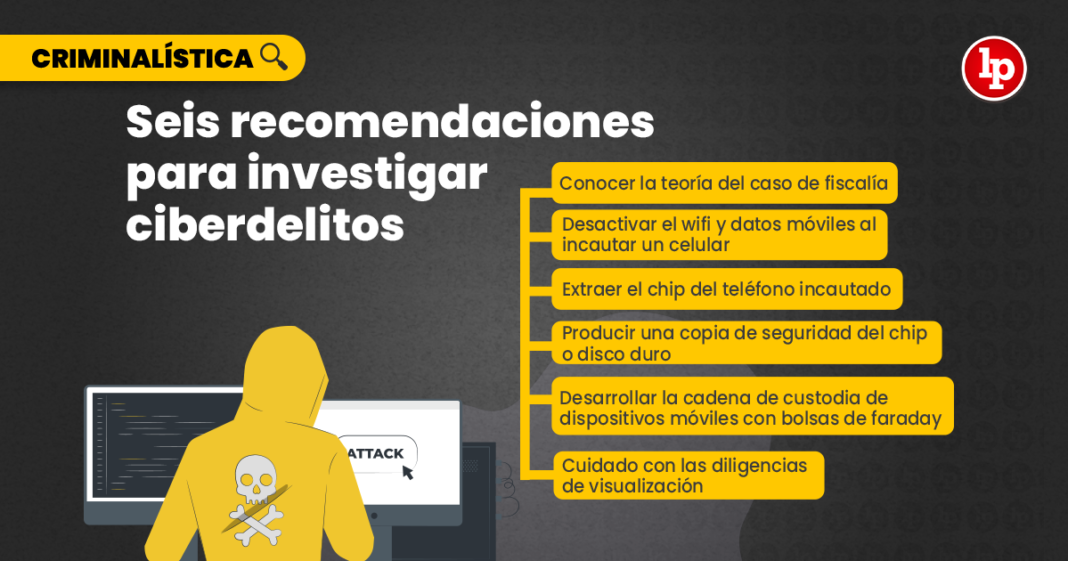

3. Recomendaciones al investigar ciberdelitos

La investigación criminal de ciberdelitos progresa al ritmo de la tecnología y los desafíos que entraña el ciberespacio. Por eso, los peritos en informática forense y los fiscales especializados en ciberdelincuencia deben armonizar sus esfuerzos para detectar los rastros digitales que los delincuentes digitales dejan en el ciberespacio.

3.1. Conocer la teoría del caso de fiscalía

Los fiscales y peritos informáticos trabajan de manera articulada, por ende, es importante que el perito conozca qué información desea ubicar el fiscal del teléfono incautado, pues rel registro total contenido en este dispositivo móvil podría superar el millón de datos.

Sin embargo, al conocer la teoría del caso, el perito podría filtrar la información útil para los fines de la investigación y descartar la data innecesaria. La comprensión es crucial para conseguir buenos resultados.

3.2. Desactivar el wifi y datos móviles al incautar un celular

El dispositivo móvil debe preservarse con los datos móviles y el wifi desactivados, pues la información almacenada podría ser eliminada de manera remota, es decir, alguien podría acceder a través de un correo electrónico o la red wifi y bloquear el celular o incluso eliminar información importante.

3.3. Extraer el chip (SIM CARD) del teléfono incautado

También es importante extraer el chip del teléfono y realizar una copia rápida de la información contenida en el mismo, de esa forma, aunque el chip sea bloqueado por el operador de telefonía, luego de la llamada para bloquearlo del titular, la información que almacenó estará copiada en un backup.

3.4. Producir una copia de seguridad del chip o disco duro

Al incautar el disco duro de una computadora, es importante copiar el contenido a un disco vacío, de manera que el perito evite dañar el contenido original. Este mismo principio debe ser aplicado al preservar chips.

3.5. Desarrollar la cadena de custodia de dispositivos móviles con bolsas de Faraday

Las bolsas Faraday son fundas estructuradas para proteger nuestra privacidad y evitar fugas de información, pues están elaboradas de cobre o plata que operan como un escudo electromagnético.

Estas fundas se usan con frecuencia en las fuerzas especiales de los militares o aviaciones. Los fiscales tiene que utilizar esas fundas para evitar interferencias al dispositivo móvil de manera remota, sin embargo, esta práctica no es ejecutada de manera constante durante las diligencias de incautación, lo que dificulta el trabajo de los peritos informáticos.

3.6. Cuidado con las diligencias de visualización

Estas diligencias acostumbran a encender el celular y visualizar la información contenida, sin embargo, al realizar estos procedimientos es importante proteger de información de ataques cibernéticos realizados remotamente, pues estos podrían destruir la información contenida en los dispositivos. Por eso, se recomienda utilizar un cobertor de Faraday para proteger el contenido incriminado.

4. Entrevista a perito en informático forense Andre Loyola

5. Mira aquí todos los vídeos de Crimiadictos, el primer programa sobre criminalística del Perú.

[1] Vega Luna, Eduardo. Diagnóstico situacional multisectorial sobre la ciberdelincuencia en el Perú. Ministerio de Justicia y Derechos Humanos, 2020, p. 26. Disponible AQUÍ.

[2] Villavicencio Terreros, Felipe. Delitos Informáticos. Pontificia Universidad Católica del Perú, 2014. p, 299. Consultado por Vega Luna, Eduardo. Diagnóstico situacional multisectorial sobre la ciberdelincuencia en el Perú. Ministerio de Justicia y Derechos Humanos, 2020, p. 26. Disponible AQUÍ.

[3] Mesa, Andrés. «La ciberdelincuencia y sus consecuencias jurídicas». Colombia: 2017, p. 34. Disponible AQUÍ.

[4] Guerrero Argote, Carlos. De Budapest al Perú: Análisis sobre el proceso de implementación del convenio de ciberdelincuencia. Lima: 2018, p. 7. Disponible AQUÍ.

[5] Guerrero Argote, Carlos. De Budapest al Perú: Análisis sobre el proceso de implementación del convenio de ciberdelincuencia. Lima: 2018, p. 5. Disponible AQUÍ.

![Cohecho pasivo especifico: El hecho de que los abogados puedan acudir a los despachos fiscales, sumado a la existencia de una investigación cuya carpeta estuvo a cargo del encausado, constituye un indicio de los actos preparatorios del ofrecimiento al funcionario [Apelación 229-2024,Lima, ff. jj. 5-5.1]](https://img.lpderecho.pe/wp-content/uploads/2025/07/JUEZ-DOCUMENTO-ESCRITORIO-LPDERECHO-218x150.jpg)

![La condición de abogado y representante de la Fiscalia del encausado no es un factor a considerar objetivamente para determinar la pena dentro del máximo del tercio inferior, pues solo constituyen elementos constitutivos del delito [Apelación 229-2024,Lima, f. j. 14.5]](https://img.lpderecho.pe/wp-content/uploads/2025/07/MAZO-BALANZA2-LPDERECHO-218x150.jpg)

![La falsedad genérica como medio para configurar el delito de aceptación indebida del cargo: Se presentó una solicitud a fin de obtener una licencia por motivos personales cuando, en verdad, tuvo como finalidad ejercer el cargo de ministro [Apelación 21-2025, Corte Suprema, f. j. 5.7]](https://img.lpderecho.pe/wp-content/uploads/2025/07/JUEZA-MAZO-LPDERECHO-218x150.jpg)

![Quien acepta la función de ministro de Estado cuando todavía estaba en el cargo de fiscal provincial no puede ser pasible de un proceso común, sino del proceso especial por delitos de función atribuidos a altos funcionarios públicos [Apelación 21-2025, Corte Suprema, ff. jj. 5.4-5.5]](https://img.lpderecho.pe/wp-content/uploads/2025/10/MAZO-JUEZ-SENTENCIA-PENAL-LPDERECHO-218x150.jpg)

![Ley Orgánica del Registro Nacional de Identificación y Estado Civil (Ley 26497) [actualizada 2025]](https://img.lpderecho.pe/wp-content/uploads/2025/05/Ley-organica-del-registro-nacional-de-identificacion-y-estado-civil1-LPDERECHO-218x150.jpg)

![[Balotario notarial] Competencia notarial en asuntos no contenciosos. Bien desarrollado](https://img.lpderecho.pe/wp-content/uploads/2025/10/COMPETENCIA-NOTARIAL-CONTECIOSOS-LPDERECHO-218x150.jpg)

![Sunafil debe aplicar la sanción teniendo en cuenta el número de trabajadores que laboraba en cada obra y no el total [Casación Laboral 17464-2023, Cusco]](https://img.lpderecho.pe/wp-content/uploads/2024/03/sunafil-fachada-LPDerecho-218x150.jpg)

![CAS: Solo pueden negociarse condiciones de trabajo permitidas en el régimen CAS; por ende, no es válido homologar beneficios de régimen laboral distinto (como CTS u otros) [Informe técnico 000518-2025-Servir-GPGSC] servidor - servidores Servir CAS - LPDerecho](https://img.lpderecho.pe/wp-content/uploads/2024/05/Trabajadores-Servir-LPDerecho-218x150.jpg)

![¿Si te has desafiliado de tu sindicato te corresponde los beneficios pactados por convenio colectivo? [Informe 000078-2026-Servir-GPGSC]](https://img.lpderecho.pe/wp-content/uploads/2024/05/Servir-CAS-LPDerecho-218x150.jpg)

![Jurisprudencia del artículo 200.2 de la Constitución.- [Procesos constitucionales]](https://img.lpderecho.pe/wp-content/uploads/2025/05/BANNER-UNIVERSAL-CONTITUCION-LIBRO-LPDERECHO-1-218x150.jpg)

![Disponen el aumento del alumbrado público en vías con índices de criminalidad comprobada [Decreto Legislativo 1740]](https://img.lpderecho.pe/wp-content/uploads/2022/07/Cableado-Cables-electricos-luz-poste-corte-LPDerecho-218x150.png)

![Reglamento de la Ley que crea incentivos económicos y fiscales para el fomento de las actividades cinematográficas [Decreto Supremo 001-2026-MTC]](https://img.lpderecho.pe/wp-content/uploads/2022/08/cine-LPDerecho-218x150.png)

![Ley de Delitos Informáticos (Ley 30096) [actualizada]](https://img.lpderecho.pe/wp-content/uploads/2024/08/ley-de-delitos-informaticos-ley-30096-actualizada-LPDERECHO-218x150.jpg)

![Código Penal peruano [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-CODIGO-PENAL-LPDERECHO-218x150.jpg)

![Código Procesal Penal peruano [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2024/02/VENTA-CODIGO-PENAL-BANNER-POST-TAPA-DURA-LPDERECHO-218x150.jpg)

![TUO del Reglamento General de los Registros Públicos (Resolución 126-2012-Sunarp-SN) [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2026/02/TUO-del-Reglamento-general-registros-publicos-LPDerecho-218x150.png)

![Decreto Legislativo del Notariado (Decreto Legislativo 1049) [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2026/02/BANNER-REGLAMENTO-NOTARIAL2-218x150.jpg)

![[VÍDEO] ¿Quieres postular a la Fiscalía? Estas son las preguntas que hacen en las entrevistas](https://img.lpderecho.pe/wp-content/uploads/2021/10/postular-fiscalia-preguntas-entrevista-LP-218x150.jpg)

![[VÍDEO] ¿Qué exámenes realiza un perito médico con una víctima de violación sexual?](https://img.lpderecho.pe/wp-content/uploads/2023/01/examenes-que-realiza-un-perito-con-una-victima-de-violacion-sexual-LPDerecho-218x150.jpg)

![[VÍDEO] Importancia de la criminalística en los trabajos de escena del crimen](https://img.lpderecho.pe/wp-content/uploads/2023/01/importancia-criminalistica-en-los-trabajos-de-escena-del-crimen-LPDerecho-218x150.jpg)

![[VÍDEO] ¿Un perito médico puede determinar si hubo lesiones leves o graves?](https://img.lpderecho.pe/wp-content/uploads/2023/01/perito-medico-lesiones-leves-o-graves-LPDerecho-218x150.jpg)

![Código Penal peruano [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-CODIGO-PENAL-LPDERECHO-100x70.jpg)

![Nombre del año 2026: Año de la Esperanza y el Fortalecimiento de la Democracia [Decreto Supremo 011-2026-PCM]](https://img.lpderecho.pe/wp-content/uploads/2022/12/palacio-gobierno-1-LPDerecho-100x70.png)

![Cohecho pasivo especifico: El hecho de que los abogados puedan acudir a los despachos fiscales, sumado a la existencia de una investigación cuya carpeta estuvo a cargo del encausado, constituye un indicio de los actos preparatorios del ofrecimiento al funcionario [Apelación 229-2024,Lima, ff. jj. 5-5.1]](https://img.lpderecho.pe/wp-content/uploads/2025/07/JUEZ-DOCUMENTO-ESCRITORIO-LPDERECHO-100x70.jpg)

![La condición de abogado y representante de la Fiscalia del encausado no es un factor a considerar objetivamente para determinar la pena dentro del máximo del tercio inferior, pues solo constituyen elementos constitutivos del delito [Apelación 229-2024,Lima, f. j. 14.5]](https://img.lpderecho.pe/wp-content/uploads/2025/07/MAZO-BALANZA2-LPDERECHO-100x70.jpg)

![La falsedad genérica como medio para configurar el delito de aceptación indebida del cargo: Se presentó una solicitud a fin de obtener una licencia por motivos personales cuando, en verdad, tuvo como finalidad ejercer el cargo de ministro [Apelación 21-2025, Corte Suprema, f. j. 5.7]](https://img.lpderecho.pe/wp-content/uploads/2025/07/JUEZA-MAZO-LPDERECHO-100x70.jpg)