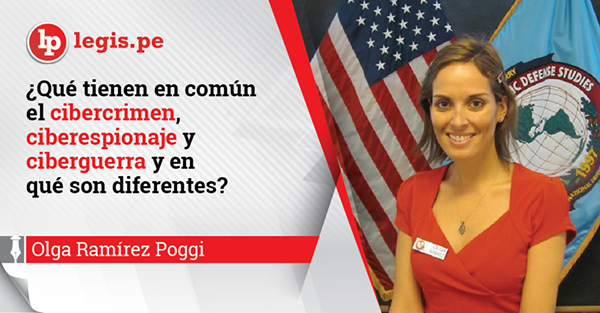

El cibercrimen usa el ciberespacio para realizar sus delitos a fin de obtener beneficios económicos, apoyándose para ello en redes de comunicaciones y sistemas de información electrónicos. ¿Qué tienen en común el cibercrimen, ciberespionaje y ciberguerra y en qué son diferentes? ¿Qué acciones se han tomado a nivel internacional para responder a estos retos? El fenómeno de Internet ha conllevado también a la aparición de nuevos problemas: el cibercrimen y el ciberterrorismo.

[El cibercrimen]

El cibercrimen usa el ciberespacio para realizar sus delitos a fin de obtener beneficios económicos, apoyándose para ello en las redes de comunicaciones y sistemas de información electrónicos. Éste abarca desde el delito económico, como el fraude informático, la falsificación, espionaje informático, computer hacking, la piratería comercial y otros crímenes contra la propiedad industrial y el crimen organizado. Los ciberdelincuentes y cibercriminales usan la red para:

(i) obtener dinero de forma fraudulenta,

(ii) bloquear páginas web de instituciones, organizaciones, empresas o gobiernos

(iii) propagar malware, tal como un virus, una backdoor, un spyware o un gusano, y

(iv) blanquear dinero a fin de recibir el dinero procedente del fraude en su cuenta corriente y remitirlo a un tercer destinatario.

[El ciberterrorismo excede al cibercrimen]

El ciberterrorismo se define como la forma en la que el terrorismo utiliza las tecnologías de la información para intimidar, coaccionar o causar daños a grupos sociales con fines políticos y religiosos. Se considera que el ciberterrorismo ha realizado un uso pasivo de Internet, puesto que los ataques informáticos se han limitado a colapsar servicios de sitios web de instituciones o empresas, robar información, inutilizar sistemas de comunicación o contrainformar. Por lo que se puede decir que no se ha producido un ataque cibernético que cause grandes pérdidas y conlleve a hablar de ataques ciberterroristas.

El uso de Internet por parte de los grupos terroristas se centra, principalmente, en:

(i) obtener financiamiento para sus causas,

(ii) llevar a cabo una guerra psicológica, mediante la propagación de información equívoca, amenazas, divulgación de imágenes de sus atentados y videos de torturas,

(iii) efectuar reclutamiento de miembros,

(iv) mantener comunicación con sus organizaciones,

(v) coordinar y ejecutar acciones,

(vi) encontrar información para sus posibles objetivos, y adoctrinar ideológicamente y promocionar sus organizaciones.

[La ciberguerra]

La ciberguerra es en todo similar a los paradigmas de la guerra asimétrica y de la guerra total. El fundamento es el siguiente:

(i) Los efectos pueden alcanzar a todos los ciudadanos, administraciones, instituciones y empresas del Estado aunque no estén conectados al ciberespacio.

(ii) Involucra, voluntaria o involuntariamente, a todos los ciudadanos, administraciones, instituciones y empresas del Estado.

(iii) La relación entre eficacia y coste es muy alta, posiblemente la más alta, ya que puede inutilizar sistemas básicos y críticos de un país con un coste para el atacante extraordinariamente bajo.

(iv) No necesita de una infraestructura grande y costosa como la industria de armamento clásico (terrestre, naval, aéreo). Solo necesita personas con muy buena formación en ingeniería informática y en psicología.

(v) En la ciberdefensa pasiva deben participar todos los ciudadanos, administraciones, instituciones y empresas del Estado, cada uno a su nivel y con sus medios.

(vi) Es muy difícil probar fehacientemente la autoría de un ataque, lo que proporciona un anonimato muy grande y convierte a la ciberguerra en una guerra pérfida.

Como se ha visto, el paradigma de la ciberguerra es una mezcla de los paradigmas de la guerra total y de la guerra asimétrica que convierten a la ciberguerra en muy peligrosa por sus posibles efectos y por su perfidia. Además, crea un marco conceptual nuevo, la ciberseguridad, para el cual es necesario crear conciencia en todos los ciudadanos como individuos y como Estado.

Los efectos de que la cibernética pueda ser empleada como el arma pérfida del siglo XXI son que las amenazas son reales pero se perciben por el común de los mortales de manera difusa, como no hay un conocimiento adecuado de los daños que puede producir un ataque informático, los usuarios de sistemas informáticos tienen grandes dificultades para percibir claramente la amenaza cibernética, lo que dificulta mucho la concienciación.

[El ciberespionaje]

Según el director de Inteligencia Nacional de los EE. UU., James R. Clapper, se define las ciberamenazas en términos de «ciberataques» y «ciberespionaje»: un «ciberataque» es una operación ofensiva no cinética con la intención de crear efectos físicos o manipular, alterar o suprimir datos. Puede ir desde una operación de denegación de servicio que impide temporalmente el acceso a un sitio «web» a un ataque contra una turbina de generación de energía que causó un daño físico y un apagón que duró varios días.

El «ciberespionaje» se refiere a intrusiones en las redes de acceso a información sensible diplomática, militar o económica. Una solución es la ciberinteligencia, identificar las vulnerabilidades e individualizar los peligros existentes y potenciales, ello resulta muy difícil de realizar, debido a la carencia de fronteras del ciberespacio, el acceso a redes bajo anonimato, por ello, el uso de medios de seguridad resulta más factible, aunque existe también la posibilidad de que sean vulnerados.

Otra solución posible es el establecimiento de organismos gubernamentales destinados exclusivamente a la lucha contra los ataques cibernéticos. Existen maneras que podrían emplearse como líneas de acción estratégicas a la seguridad cibernética: el incremento de la capacidad de prevención, detección, investigación y respuesta ante las ciberamenazas, con apoyo de un marco jurídico operativo y eficaz.

Otra manera sería la garantía de la seguridad de los sistemas de información y las redes de comunicaciones e infraestructuras comunes a todas las Administraciones Públicas. Asimismo, la mejora de la seguridad de las tecnologías de la información y la comunicación (TIC).

Por otro lado, la capacitación de profesionales en ciberseguridad. Asimismo, la implantación de una cultura de ciberseguridad sólida por lo que se deberá concientizar a los ciudadanos, profesionales y empresas de la importancia de la seguridad de la información y del uso responsable de las nuevas tecnologías y de los servicios de la sociedad del conocimiento y por último se deberán intensificar la colaboración internacional. Se promoverán los esfuerzos tendentes a conseguir un ciberespacio internacional que persigan un entorno seguro.

El Convenio de Budapest sobre el cibercrimen es el primer tratado internacional que busca hacer frente a los delitos informáticos y los delitos en Internet mediante la armonización de leyes nacionales, la mejora de las técnicas de investigación y el aumento de la cooperación entre las naciones. Su principal objetivo, es aplicar una política penal común encaminada a la protección de la sociedad contra el cibercrimen, especialmente mediante la adopción de una legislación adecuada y el fomento de la cooperación internacional.

Conclusión: A pesar de un marco jurídico común, la eliminación de obstáculos jurisdiccionales para facilitar la aplicación de la ley de delitos informáticos sin fronteras, no puede ser posible dentro de este marco. La transposición de las disposiciones del Convenio en la legislación nacional es difícil, especialmente si se requiere la incorporación de las expansiones sustanciales que van en contra de los principios constitucionales. Se está trabajando con otros países para combatir la delincuencia transnacional, incluido el de ayudar a otras naciones a construir sus capacidades de aplicación de la ley. Se sigue con la lucha contra el terrorismo internacional y en frustrar los ataques terroristas que se han planeado y puesto en marcha en Internet. No hay duda de que cada nación debe proteger a sus ciudadanos contra la delincuencia y los ataques en línea, y fuera de línea.

![Se consideran delitos «especialmente graves» los que tienen una pena de 15 años o más; «graves», los de 8 años o más; y «menos graves», los que están por debajo de los 8 años, todos en su extremo mínimo (precisiones al AP 1-2023) [APE 2-2024/CIJ-112, f. j. 27 (Fe de Erratas)]](https://img.lpderecho.pe/wp-content/uploads/2024/04/palacio-justicia-aguila-LPDerecho-218x150.jpg)

![Niveles de «aminoración» de la pena en casos de tentativa con concurrencia de agravantes específicas: en los delitos «especialmente graves», hasta 1/6 por debajo del mínimo legal; en los «graves», hasta 1/3 por debajo del mínimo legal; y en los «menos graves», hasta una 1/2 por debajo del mínimo legal (precisiones al AP 1-2023) [APE 2-2024/CIJ-112, f. j. 28 (Fe de Erratas)]](https://img.lpderecho.pe/wp-content/uploads/2024/04/palacio-justicia-leon-leones-LPDerecho-218x150.jpg)

![La nulidad en algunos casos es un remedio y en otros un recurso, en la medida que el acto procesal cuestionado este o no contenida en una resolución [Queja NCPP 1577-2022, f. j. 8]](https://img.lpderecho.pe/wp-content/uploads/2024/04/mazo-juez-abogado-civil-corte-sentencia-juicio-penal-LPDerecho-218x150.jpg)

![Ley Orgánica del Registro Nacional de Identificación y Estado Civil (Ley 26497) [actualizada 2025]](https://img.lpderecho.pe/wp-content/uploads/2025/05/Ley-organica-del-registro-nacional-de-identificacion-y-estado-civil1-LPDERECHO-218x150.jpg)

![[VIVO] Clase gratuita sobre Principales modificaciones al régimen de Propiedad Horizontal incorporadas por el Decreto Legislativo 1568. Llena el formulario para recibir las diapositivas](https://img.lpderecho.pe/wp-content/uploads/2025/07/MASCARA-PRINCIPALES-PROPIEDAD-FREDY-SILVA-218x150.jpg)

![Si una donación quedó sólo en minuta (y no llegó a formalizarse en la escritura publica) por la muerte sobrevenida del donante, no debe declararse la nulidad del acto jurídico [Exp. 00010-2024-AA/TC]](https://img.lpderecho.pe/wp-content/uploads/2024/04/abogado-justicia-sentencia-defensa-juicio-civil-penal-escritura-defensa-LPDerecho-218x150.jpg)

![Trabajador considerado como indispensable no puede ir a huelga [Casación 10069-2022, Lima Este] Sindicato](https://img.lpderecho.pe/wp-content/uploads/2023/02/sindicato-despido-huelga-trabajadores-LPDerecho-218x150.png)

![¿Cuándo puede imputarse válidamente una falta por negligencia en el desempeño de funciones? [Informe Técnico 001327-2025-Servir-GPGSC]](https://img.lpderecho.pe/wp-content/uploads/2025/03/SERVIR-LPDERECHO-218x150.jpg)

![Precedente sobre la acreditación del nexo causal entre la no entrega del RISST y el accidente laboral [Resolución Sala Plena 006-2025-Sunafil/TFL]](https://img.lpderecho.pe/wp-content/uploads/2021/07/Inspector-Sunafil-LP-218x150.png)

![Voto singular: Cuando el Convenio 169 de la OIT establece la obligación de consulta previa de «medidas legislativas», se refiere solo a la consulta de actos normativos del Poder Ejecutivo y de los gobiernos regionales y locales [Exp. 00002-2024-PI/TC, 00003-2024-PI/TC y 00005-2024-PI/TC]](https://img.lpderecho.pe/wp-content/uploads/2025/07/PEDRO-HERNANDEZ2-TC-LPDERECHO-218x150.jpg)

![Lineamientos para el proceso de nombramiento del personal de salud [DS 014-2025-SA]](https://img.lpderecho.pe/wp-content/uploads/2024/04/personal-salud-enfermeros-doctores-cirujanos-LPDerecho-218x150.jpg)

![Proyecto de presupuesto multianual 2026-2028 del Poder Judicial [RA 000242-2025-CE-PJ]](https://img.lpderecho.pe/wp-content/uploads/2024/03/placio-de-justicia-pj-poder-judicial-fachada-LPDerecho-218x150.jpg)

![Aprueban nuevos montos de la remuneración del personal militar y policial [Decreto Supremo 148-2025-EF] Policia y fuerzas armadas - LPDerecho](https://img.lpderecho.pe/wp-content/uploads/2022/10/Policia-y-fuerzas-armadas-LPDerecho-218x150.png)

![Reglamento de la Ley 30364 (Decreto Supremo 009-2016-MIMP) [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/07/Reglamento-de-la-Ley-30364-LPDERECHO-218x150.jpg)

![Código Procesal Penal peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/02/VENTA-CODIGO-PENAL-BANNER-POST-TAPA-DURA-LPDERECHO-218x150.jpg)

![Reglamento sobre encuestas electorales durante los procesos electorales [Resolución 0107-2025-JNE]](https://img.lpderecho.pe/wp-content/uploads/2025/05/REGLAMENTO-ENCUESTAS-ELECTORALES-LPDERECHO-1-218x150.jpg)

![Diseño de la cédula de sufragio para la Consulta Popular de Revocatoria del Mandato de Autoridades Municipales 2025 [Resolución Jefatural 000031-2025-JN/ONPE]](https://img.lpderecho.pe/wp-content/uploads/2025/05/DISENO-CELULA-SUFRAGIO-REVOCATORIA-LPDERECHO-218x150.jpg)

![[VIDEO] Juez propone que todos los delitos se tramiten en unidades de flagrancia, sin excepción](https://img.lpderecho.pe/wp-content/uploads/2025/05/DELITOS-PLANTEA-TABOA-LPDERECHO-218x150.jpg)

![[VIDEO] Hay jueces que rechazan cautelares porque «el caso es complejo», advierte Giovanni Priori en LP](https://img.lpderecho.pe/wp-content/uploads/2025/05/JUECES-RECHAZAN-CAUTELARES-GIOVANNI-LPDERECHO-218x150.jpg)

![[VIDEO] Pedro Castillo podría buscar asilo político si enfrenta el juicio en libertad, advierten Benji Espinoza y Elio Riera](https://img.lpderecho.pe/wp-content/uploads/2025/05/PEDRO-CASTILLO-ASILO-ABOGADOS-LPDERECHO-218x150.jpg)

![Se declara la nulidad del auto de enjuiciamiento cuando los hechos postulados no contienen todos los elementos del tipo penal (inexistencia de hechos sobre el origen ilícito en el delito de lavado) [Exp. 000477-2020-84, f. j. 2.7.2.]](https://img.lpderecho.pe/wp-content/uploads/2024/04/mazo-abogado-juez-civil-corte-sentencia-juicio-LPDerecho-218x150.jpg)

![Celis Mendoza: El rol del juez de investigación preparatoria no es de «fedatario de la acusación», sino el de garante de la legalidad del juicio; esta garantía se realiza a partir del control de la hipótesis de imputación concreta que debe aparecer en el auto de enjuiciamiento (voto parcialmente discordante) [Exp. 00477-2020-84, f. j. 3]](https://img.lpderecho.pe/wp-content/uploads/2025/07/JUEZA-MAZO-LPDERECHO-218x150.jpg)

![Cuestionan al presidente del INPE luego de ser multado por recibir pago de $3500 y no cumplir con el trabajo prometido a su cliente [Res. 2304-2024/SPC-Indecopi]](https://img.lpderecho.pe/wp-content/uploads/2025/07/IVAN-PAREDES-YATACO-LPDERECHO-100x70.jpg)

![Si una donación quedó sólo en minuta (y no llegó a formalizarse en la escritura publica) por la muerte sobrevenida del donante, no debe declararse la nulidad del acto jurídico [Exp. 00010-2024-AA/TC]](https://img.lpderecho.pe/wp-content/uploads/2024/04/abogado-justicia-sentencia-defensa-juicio-civil-penal-escritura-defensa-LPDerecho-100x70.jpg)

![Código Penal peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-CODIGO-PENAL-LPDERECHO-100x70.jpg)

![Código Procesal Penal peruano [actualizado 2025]](https://img.lpderecho.pe/wp-content/uploads/2024/02/VENTA-CODIGO-PENAL-BANNER-POST-TAPA-DURA-LPDERECHO-100x70.jpg)

![[VIVO] Clase gratuita sobre Principales modificaciones al régimen de Propiedad Horizontal incorporadas por el Decreto Legislativo 1568. Llena el formulario para recibir las diapositivas](https://img.lpderecho.pe/wp-content/uploads/2025/07/MASCARA-PRINCIPALES-PROPIEDAD-FREDY-SILVA-100x70.jpg)

![Se consideran delitos «especialmente graves» los que tienen una pena de 15 años o más; «graves», los de 8 años o más; y «menos graves», los que están por debajo de los 8 años, todos en su extremo mínimo (precisiones al AP 1-2023) [APE 2-2024/CIJ-112, f. j. 27 (Fe de Erratas)]](https://img.lpderecho.pe/wp-content/uploads/2024/04/palacio-justicia-aguila-LPDerecho-100x70.jpg)