Carlos Augusto Acosta Olivo (*)

1. A modo de introducción.- El ataque cibernético del 17 de agosto del 2018

Durante la semana pasada, una de las noticias más sonadas en nuestro medio, fue el ataque cibernético al sistema bancario peruano, el cual fue parte de un intento de hackeo masivo a mundial por parte de ciberdelincuentes llevado a cabo el 17 de agosto del 2018.

Días antes, el 12 de agosto, el estadounidense Brian Krebs (periodista y experto en seguridad cibernética) a través de su página KrebsOnSecurity[1], señaló que el FBI tenía conocimiento que un grupo de cibercriminales estaba preparando un ataque a nivel global y estaba brindado alertas confidenciales a las diversas entidades financiera y bancarias.

Lea también: Nociones sobre el contrato de leasing financiero y sus variantes

Dicho ataque se efectuaría mediante un esquema de fraude conocido como “ATM cash-out” (retiro de efectivo mediante cajeros automáticos) en el cual, luego de hackear a una entidad bancaria o a un procesador de tarjetas de pago, usando de tarjetas clonadas se logra efectuar retiros fraudulentos de millones de dólares en cuestión de pocas horas. Esta operación es posible violando los sistemas de seguridad de las tarjetas, con una técnica conocida como “operación ilimitada”, en la que, con un malware, se accede a la información del cliente del banco (lo que permite clonar la tarjeta) y acto seguido se desactivan las alertas o barreras de seguridad de los cajeros y se modifican los límites de disposición de efectivo forzando al cajero a entregar cualquier monto deseado.

Justamente, el 17 de agosto, en la tarde, un gran número de usuarios reportaron, en diversas redes sociales, que habían tenido problemas con sus tarjetas y en los cajeros, así como con las páginas web de diversas instituciones.

El mismo día, ASBANC lanzó un comunicado señalando lo siguiente: “La Asociación de Bancos del Perú (ASBANC) informa que como parte de su labor de velar por el óptimo funcionamiento del sistema financiero nacional, detectó que desde las 3 de la mañana de hoy se venían realizado una serie de ataques cibernéticos contra distintos agentes del sistema financiero mundial. En el caso peruano, ni bien se recibió la alerta, los asociados a ASBANC activaron sus protocolos de seguridad y han monitoreado sus sistemas para prevenir cualquier situación que afecte el normal desenvolvimiento de las actividades bancarias en el Perú (…)”[2].

Igualmente, diversos Ministerios circularon Alertas indicando que, ante el ataque mediante un virus ransomware, se había procedido a bloquear las páginas de las siguientes entidades: INTERBANK, SCOTIABANK, MIBANCO y TELEFÓNICA.

Si bien, al término de la jornada, ASBANC y las diversas instituciones financieras y bancarias se pronunciaron señalando que se había repelido exitosamente el ataque cibernético, esta situación ha permitido tomar conciencia de la problemática asociada a los riesgos cibernéticos y la necesidad de protegerse contra los mismos.

Lea también: Ley 27444 | Ley del Procedimiento Administrativo General [actualizada]

2. Precisiones en torno al riesgo de ataque cibernético y el cybercrimen

El riesgo cibernético no es algo nuevo, siendo éste tan antiguo como la difusión y uso masivo del ciberespacio. Sin embargo, llegado este punto, cabe preguntarse: ¿En qué consisten los ataques cibernéticos? y, desde una perspectiva de corte más jurídico, ¿Qué es el cybercrimen?

Un ataque cibernético puede ser entendido, de manera sencilla, como todo ataque o agresión que se efectué empleando el cyberespacio, el cual puede conllevar a la destrucción de bienes físicos o una afectación puramente virtual, y puede estar motivado por intereses puramente económicos o incluso de orden político (como son, por ejemplo, los casos de cyberterrorismo).

Con relación al cybercrimen o los cyberdelitos, la Unión Europea, a través de la Comisión Europea – Sección de Trabajo contra el cybercrimen, define a este como todo acto criminal o delictivo que se comete de manera online empleando redes de comunicación electrónica y sistemas de información.

Dicha Comisión ha tipificado dichos actos en tres grandes categorías: I) Delitos específicos contra la Internet, tales como ataques contra sistemas informáticos o phishing (suplantación de identidad); II) Fraude y falsificación online, siendo que tales crímenes a gran escala emplean conjuntamente el robo de identidad, phishing, spam así como códigos maliciosos; y, III) Contenido ilegal online, incluidos pornografía infantil, incitación al odio racial y actos terroristas, así como terrorismo, racismo y xenofobia.

A nivel normativo, uno de los textos más importantes en la materia es el Convenio Sobre Ciberdelincuencia de la Unión Europea, suscrito en Budapest en el 2001, el cual reconoce los siguientes delitos cibernéticos: I) Delitos contra la confidencialidad, la integridad y disponibilidad de los datos y sistemas informáticos (acceso ilícito, interceptación ilícita, ataque a la integridad de los datos, ataque a la integridad del sistema, abuso de los dispositivos); II) Delitos informáticos (falsificación informática y fraude informático); III) Delitos relacionados con el contenido (delitos relacionados con la pornografía infantil); y, IV) Delitos relacionados con infracciones con las infracciones de la propiedad intelectual y los derechos afines (delitos relacionados con infracciones de la propiedad intelectual y afines).

Toda vez que el presente comentario se centra en los ataques a los datos y a los sistemas informáticos, procedemos a dar un sucinto recuento de los tipos de ataques cibernético más comunes en la materia:

- El Malware.- Con dicho término genérico se alude a todo software malicioso que permite infiltrarse en un sistema con la intención de dañarlo.

- El virus.- Es el tipo de malware más conocido, el cual infecta sistemáticamente los ficheros de un sistema mediante un código malicioso, luego que el usuario activa o ejecuta el mismo, destruyendo el sistema o la red.

- Los gusanos.- Son programas que, un vez activados, proceden a realizar copias de si mismo y se difunden por intermedio de las redes y que se diferencian de los virus, en tanto no requiere que el usuario lo active ni necesita de un medio de respaldo ya que pueden transmitirse por correos electrónicos o las propias redes. La intención de este tipo de malware, no es la destrucción del sistema sino la creación de botnets, esto es redes de ordenadores que ejecutan de manera simultánea cualquier orden o acción que se les indique de manera remota.

- Los troyanos.- Son malware muy parecidos a los virus, pero con la diferencia que no tienen una finalidad destructiva directa, por el contrario, este permite el ingreso de otros códigos o programas maliciosos (es decir, actúa como un Caballo de Troya).

- El spyware.- Es un programa espía que permite la obtención de información de un sistema de manera camuflada y silenciosa, lo que permite a este malware espiar el sistema sin ser detectado e incluso puede instalar otros programas en el mismo.

- El ransomware.- Es un tipo de software destinado a secuestrar datos o sistemas con la intención de solicitar un rescate por los mismos, ya sea mediante una transferencia bancaria o mediante el uso de bitcoins.

- El spoofing o phishing.- Lo resaltante de esta modalidad es la ausencia de un spoftware en su ejecución, siendo que lo que se emplea es la suplantación de identidades, a través de correos electrónicos, mensajes o llamadas telefónicas, siendo que se solicitan a los usuarios sus datos confidenciales para posteriormente utilizar los mismos para perpetrar fraudes.

- Denegación de servicio distribuido o DoS).- Este ciber ataque tiene por finalidad la saturación y colapso de un servidor, lo cual se logra mediante, el envío masivo, y desde diversos ordenadores, de peticiones a dicho servidor.

- El cryptojacking.- Esta es una reciente modalidad de cyber ataque que consiste en secuestrar computadoras, móviles y tablets con el objetivo de minar, sin el conocimiento y autorización del usuario, criptomonedas. Esto se logra mediante el uso no autorizado de dichos dispositivos, los cuales al ingresar a una web insertan sin saberlo un código oculto, por lo cual cada vez que la persona visite la web, parte del procesamiento del equipo se usa para minar o generar criptomonedas.

Finalmente, para evidenciar cuanto les cuesta este tipo de ataques a las empresas privadas y a los Estados traemos a colación seis de los ataques cibernéticos más conocidos de la historia:

- El ataque cibernético que sufrió AOL en el 2004, por parte de uno sus ex ingenieros y por el cual se sustrajo la lista de correos de 92 millones de usuarios, las cuales luego fueron vendidas a spammers, quienes enviaron 7 mil millones de correos no deseados a dichas cuentas.

- El ataque que sufrieron Heartland Payment Systems en el 2008, por parte del equipo del hacker Albert Gonzales, y por el cual se sustrajeron los datos de 130 millones de tarjetas de crédito y de débito.

- El ataque que sufrieron las cuentas bancarias de ADOBE en octubre del 2013, y que afectó aproximadamente a 152 millones de usuarios.

- El ataque que sufrió la cadena de almacenes Target en diciembre del 2013 y que afectó a un total de 70 millones de usuarios aproximadamente y que tuvo un costo para la empresa de al menos 61 millones de dólares.

- El ataque que sufrió Ebay, en el 2014 y por el cual se sustrajeron datos personales de al menos 145 millones de usuarios desconociéndose el volumen de información sustraída.

- El ataque de fecha 12 de mayo del 2017, efectuado mediante el ransomware denominado WannaCry que fue calificado como el mayor ataque cibernético, empleando dicha modalidad, de la historia. Siendo que se logró secuestrar al menos 230,000 computadoras en más de 150 países y trajo un costo de más de 140,000 dólares en bitcoins.

Incluso, sin ir muy lejos, recientemente (el 24 de mayo del 2018) el Banco de Chile sufrió un ataque cibernético por el cual se sustrajo más de 10 millones de dólares. Si bien la versión oficial del banco fue el que se había empleado un virus para tal ilícito, lo cierto, según especialistas en ciberseguridad[3], es que se trató de la explotación (exploids) de una vulnerabilidad original del sistema.

3. Los seguros de riesgos cibernéticos

Justamente para hacer frente a estos riesgos, desde inicios del 2000, las empresas aseguradoras, vieron en la internet, y su uso creciente por parte de las compañías (esto es la denominada burbuja dot.com), un nuevo nicho de mercado, desarrollando productos de seguros dirigidos a empresas que vieron en el comercio electrónico el futuro de las relaciones comerciales, tales como amazon, Google y Ebay entre otros.

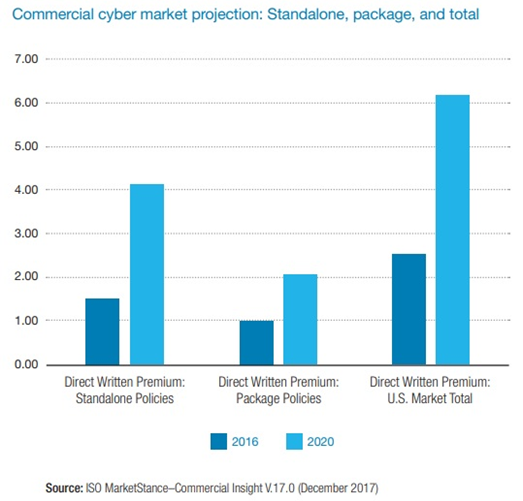

Si bien es cierto, originalmente la colocación de dichos productos no fue ni sencilla ni masiva (debido a que en dichos años los ataques cibernéticos no eran a gran escala ni implicaban pérdidas cuantiosas de dinero), a la fecha el mercado de cyberseguro está en un claro auge como consecuencia de la difusión de los ciber ataques así como el impacto/intensidad de estos, como se ha podido ver en el acápite precedente. Es así que, según el estudio de VERISK (firma líder en procesamiento de datos de mercado) denominado “Sizing the Standalone Commercial Cyber Insurance Market” publicado en marzo del 2018[4], la responsabilidad civil cibernética en el año 2016, excluyendo las pólizas multirriesgo (que contienen dicha cobertura como parte de los riesgos asegurados), recaudó primas por aproximadamente $ 1.5 mil millones en el mercado estadounidense, e incluyendo las pólizas multirriesgo se llega a unos $ 2.5 mil millones, siendo que se estima que en los años sucesivos las mismas se incrementarán a una ratio de 20-30 % anual, pudiendo llegar, al 2020, a reanudarse aproximadamente 6.2 billones[5], tal como se aprecia en el siguiente cuadro[6]:

Por otro lado, según el Risk Barometer 2018[7], elaborado por ALLIANZ, el cyber riesgo, continua su incremento, pasando del puesto N° 15 de exposición al riesgo en el 2013, al puesto N° 2 en el 2018 en Europa y Asia-Pacífico.

Si bien es cierto, el cyberseguro se encuentra ampliamente difundido en Estados Unidos, Europa y Asia, en los países latinoamericanos recién está haciendo su ingreso en los últimos años, siendo que no existe un modelo único o pólizas estándar de acepción internacional para tipo de dichos productos, por lo cual se trabajan las mismas en base a un wording básico el cual se va moldeando según el mapa de cyber riesgos[8] de la empresa contratante.

No obstante ello, las típicas secciones de coberturas que ofrecen este tipo de seguros son de dos tipos: I) Una cobertura de daño a terceros (la cual es propiamente la cobertura de responsabilidad civil); y, II) Una cobertura de daño propios.

La sección de daño a terceros, normalmente estos son los clientes de las empresas contratantes, comprende las siguientes coberturas:

- Reclamos o acciones de responsabilidad civil por pérdida o sustracción de datos personales.

- Reclamaciones por incumplimiento de custodia de datos, difamación en medios corporativos o infección por malware.

- Costos de notificación de la vulneración de la privacidad a los clientes afectados.

- Costos de notificación a la autoridad que supervisa y tutela la privacidad de los clientes.

- Cobertura de cibercrimen: phising, fraude online, hacking de medios telefónicos.

Por otro lado, la sección de daños propios hace referencia a todas las pérdidas patrimoniales sufridas directamente por el contratante como consecuencia de un ataque cibernético siendo las coberturas típicas las siguientes:

- Sustracción de datos o de dinero.

- Destrucción o contaminación de datos o información, lo cual conlleva los costos de reparación de los soportes físicos y de recuperación de la información.

- Costos de consultoría e investigación especializada en ciberseguridad (para descubrir las causas y la forma como se perpetró el ciber ataque).

- Gastos de gestión y comunicación de crisis, lo cual permite que el daño reputacional de la compañía se el menor posible.

- Extorsión, generalmente derivada del secuestro de datos o de sistemas mediante ransomware, lo cual implica el pago de un rescate.

- Denegación de Acceso.

- Defensa jurídica y tutela contra sanciones o multa por parte de la autoridad que tutela la privacidad de los datos.

- Business Interruption. Una mención especial merece esta cobertura, siendo una de las más llamativas para las empresas, toda vez que el ciber ataque puede dejar en stand by la actividad productiva de la empresa, lo cual genera un corte relevante de ingresos, desestabilizando el sistema de ingresos y pagos de la compañía.

Lea también: Gobernar a través del delito o gobernar el crimen: la política en la cuestión criminal

Como es ampliamente conocido, la indemnización por interrupción del negocio abarca tanto el lucro cesante (derivado del impedimento de la normal ejecución de la actividad economía de la empresa) como la asunción de gastos fijos hasta que se reestablezca la norma marcha del negocio.

Este tipo de cobertura para este producto de seguros tiene la particularidad, a diferencia de los seguros tradicionales, de no exigir el daño a bienes tangibles, en tal sentido la doctrina argentina ha señalado acertadamente lo siguiente: “Corresponde destacar que en los casos de Business Interruption y de Business Interruption Contingente (que en algunos se ampara con un sublímite) de los Seguros de CyberRisk es que dicho requisito no se exige, dado que en la gran mayoría de los casos, van a tratarse de daños al software, o un denegación de acceso (D.O.S.), o una extorsión de un hacker, etc.”[9]

Otra cobertura relevante, y que es opcional, es la referida a la denominada cobertura por remediación y evitación del evento, la cual está orientada a mejorar, actualizar u optimizar los sistemas de seguridad a fin de realizar updates, corregir las vulnerabilidades originales del sistema entre otras medidas de seguridad.

4. El cyberseguro en el mercado peruano

En el mercado peruano, las pólizas de riesgo cibernético, normalmente se ofrecían mediante una operación de fronting (es decir, una empresa de seguros nacional contrata con el asegurado original y al mismo tiempo procede a reasegurar la mayor parte o incluso el 100% del riesgo con una empresa de reaseguro del extranjero especialista en dicho seguro como lo son ZURICH, AIG, ALLIANZ).

A la fecha existen únicamente dos empresas de seguros que ofrecen sus propias pólizas de cyberseguro, las cuales están debidamente registradas en la SBS: I) Chubb Perú S.A. Compañía de Seguros y Reaseguros; y, II) Rímac Seguros y Reaseguros S.A.

El seguro ofrecido por CHUBB PERÚ ofrece, a nivel de delimitación positiva del riesgo, como riesgos principales expresamente cubiertos, los siguientes: I) Pérdidas causadas a terceros (responsabilidad por privacidad; responsabilidad por seguridad de la red; responsabilidad por contenidos electrónicos); y, II) Pérdidas Propias (Cyber Extorsión; pérdida de activos digitales e interrupción del negocio).

Igualmente se plantean como principales riesgos excluidos (delimitación negativa del riesgo) los siguientes: I) Supuestos en los cuales el asegurado o personal a su cargo, hayan cometido o permitido, con intención o conocimiento, cometer violaciones o faltas a las leyes (de la materia); II) Supuestos en los cuales se den acciones u omisiones criminales deliberadamente fraudulentas o deshonestas; III) Supuestos en los cuales el asegurado, o el personal a su cargo hayan obtenido de manera indebida ganancias personales, utilidades secretas o ventajas ilícitas; IV) Daños corporales o materiales así como los derivados de estos; V) Incumplimientos contractuales a menos que los mismos se deriven de violaciones de deberes de confidencialidad o privacidad de datos; vi) Fallas, interrupciones, o corte de servicio de acceso de internet, donde se aluje su pagina web, y que no estén bajo su control directo; VI) Los que resulten de una recolección de datos indebida, no autorizada o culposa, o sin el aviso respectivo al usuario, a menos que se trate de una violación no intencional de la regulación de privacidad de datos; VII) Los que se deriven de errores de programación a menos que se demuestre que el error de programa surgió de un programa aceptado.

Por su parte, la póliza ofrecida por RIMAC se divide en dos tipos de cobertura: I) Cobertura básica (Cobertura de Pérdida o Robo de Datos, Cobertura de Responsabilidad Civil por Violación de la Confidencialidad; Cobertura de Protección contra Violación de la Privacidad / Violación de Datos Personales, Cobertura de Responsabilidad por Violación de la Privacidad / Violación de Datos Personales, Cobertura de Responsabilidad Civil por Seguridad del Red, Cobertura de Riesgos de la Reputación del Asegurado); y, II) Coberturas adicionales (Cobertura de Extorsión Cibernética, Cobertura de Interrupción de Negocio, Cobertura Estándar de Seguridad de Datos en la Industria de Tarjetas de Pago).

Lea también: Del fideicomiso y otros mecanismos que el Estado utiliza para enfrentar la corrupción

5. Conclusión

La reciente ola de ataques cibernéticos, han evidenciado lo vulnerable que pueden ser las empresas y las instituciones públicas frente a tal riesgo, así mismo el impacto económico derivado del mismo puede ser tan intenso que puede determinar la quiebra de compañía, por lo cual una adecuada gerencia de tal riesgo debería pasar por la contratación de una póliza riesgo cibernético, la cuales están intentándose expandirse no sólo a las grandes empresas sino a las medianas y pequeñas empresas e incluso a los ciudadanos de a pie y que creemos tendrá una mayor presencia en nuestro mercado nacional.

Finalmente, a modo de muestra de la utilidad de este seguro debemos indicar que de los 61 millones de pérdidas que se le generó a TARGET en el 2013, 44 millones fueron asumidos por el sistema de seguros, internalizando únicamente la empresa una pérdida de 17 millones.

(*) Master por la Universidad de Castilla – La Mancha en la mención del XII Master en Economía y Derecho del Consumo (2015-2016); Candidato a Magister de la Maestría con Mención de Derecho de la Empresa de la Escuela de Postgrado de la UNMSM. Egresado de la Facultad de Derecho de la UNMSM. Egresado del Programa de Especialización de Arbitraje Comercial y de Inversiones-2014 organizado por la CCL y la Comisión Interamericana de Arbitraje Comercial. Asociado Senior del Área de Derecho de Seguros y Litigios y Controversias del Estudio Torres, Carpio, Portocarrero & Richter, la cual parte del grupo internacional DAC BEACHCROFT LLP. Coautor del libro Diccionario Procesal Civil, Gaceta Jurídica, Lima, 2013. Miembro Principal del Círculo Financiero Corporativo de la UNMSM.

[1] Véase la nota FBI Warns of ‘Unlimited’ ATM Cashout Blitz, en https://krebsonsecurity.com/2018/08/fbi-warns-of-unlimited-atm-cashout-blitz/

[2] Véase el comunicado completo en el siguiente link: http://www.asbanc.com.pe/Paginas/Noticias/DetalleNoticia.aspx?ItemID=682

[3] Véase la nota: Entendiendo el ataque al Banco de Chile: ¿Qué diferencia a un virus común de una vulnerabilidad en el sistema?, en el siguiente link http://www.emol.com/noticias/Tecnologia/2018/06/11/909452/Entendiendo-el-ataque-al-Banco-de-Chile-Que-diferencia-a-un-virus-comun-de-una-vulnerabilidad-en-el-sistema.html

[4] Véase la nota de prensa Verisk Projects Written Premium for Commercial Cyber Liability to Reach $6.2B by 2020 en https://www.verisk.com/press-releases/2018/march/verisk-projects-written-premium-for-commercial-cyber-liability-to-reach-62b-by-2020/

[5] VERISK, Sizing the Standalone Commercial Cyber Insurance Market, p. 2

[6] VERISK, Sizing the Standalone Commercial Cyber Insurance Market, idem.

[7]Véase el mismo en: https://www.allianz.com/v_1516057200000/media/press/document/AGCS-RiskBarometer-2018_EN.pdf

[8] Sobre el particular, se ha señalado que “el mapa de ciber riesgos constituye una herramienta inicial de suma importancia, previo a la suscripción de la cobertura de ciber riesgos, ya que este mapa permitirá identificar, analizar y evaluar los riesgos que desean ser transferidos y asegurables, como también para diseñar un correcto plan de contingencias y aplicar las medidas de seguridad más adecuadas”. (Cerda, Sebastian, Mapa de riesgos y plan de contingencias en el seguro de ciber riesgos, Ponencia dada en el XVII Congreso Nacional de Derecho de Seguros, llevado a cabo los días 2,3,4 de mayo del 2018 en Mendoza – Argentina.

[9] Sobrino, Waldo, Seguros de cyber risk (A propósito del ciberataque mundial de fecha 12 de mayo de 2017), en Revista Ibero-Latinoamericana Vol. 26, N° 47, Pontificia Universidad Javierana, Bogotá, 2017, pp. 156-157.

![Sunafil debe aplicar la sanción teniendo en cuenta el número de trabajadores que laboraba en cada obra y no el total [Casación Laboral 17464-2023, Cusco]](https://img.lpderecho.pe/wp-content/uploads/2024/03/sunafil-fachada-LPDerecho-218x150.jpg)

![Jurisprudencia del artículo 200.2 de la Constitución.- [Procesos constitucionales]](https://img.lpderecho.pe/wp-content/uploads/2025/05/BANNER-UNIVERSAL-CONTITUCION-LIBRO-LPDERECHO-1-218x150.jpg)

![Ley Orgánica del Registro Nacional de Identificación y Estado Civil (Ley 26497) [actualizada 2025]](https://img.lpderecho.pe/wp-content/uploads/2025/05/Ley-organica-del-registro-nacional-de-identificacion-y-estado-civil1-LPDERECHO-218x150.jpg)

![[Balotario notarial] Competencia notarial en asuntos no contenciosos. Bien desarrollado](https://img.lpderecho.pe/wp-content/uploads/2025/10/COMPETENCIA-NOTARIAL-CONTECIOSOS-LPDERECHO-218x150.jpg)

![CAS: Solo pueden negociarse condiciones de trabajo permitidas en el régimen CAS; por ende, no es válido homologar beneficios de régimen laboral distinto (como CTS u otros) [Informe técnico 000518-2025-Servir-GPGSC] servidor - servidores Servir CAS - LPDerecho](https://img.lpderecho.pe/wp-content/uploads/2024/05/Trabajadores-Servir-LPDerecho-218x150.jpg)

![¿Si te has desafiliado de tu sindicato te corresponde los beneficios pactados por convenio colectivo? [Informe 000078-2026-Servir-GPGSC]](https://img.lpderecho.pe/wp-content/uploads/2024/05/Servir-CAS-LPDerecho-218x150.jpg)

![Disponen el aumento del alumbrado público en vías con índices de criminalidad comprobada [Decreto Legislativo 1740]](https://img.lpderecho.pe/wp-content/uploads/2022/07/Cableado-Cables-electricos-luz-poste-corte-LPDerecho-218x150.png)

![Reglamento de la Ley que crea incentivos económicos y fiscales para el fomento de las actividades cinematográficas [Decreto Supremo 001-2026-MTC]](https://img.lpderecho.pe/wp-content/uploads/2022/08/cine-LPDerecho-218x150.png)

![Ley de Delitos Informáticos (Ley 30096) [actualizada]](https://img.lpderecho.pe/wp-content/uploads/2024/08/ley-de-delitos-informaticos-ley-30096-actualizada-LPDERECHO-218x150.jpg)

![Código Penal peruano [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-CODIGO-PENAL-LPDERECHO-218x150.jpg)

![Código Procesal Penal peruano [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2024/02/VENTA-CODIGO-PENAL-BANNER-POST-TAPA-DURA-LPDERECHO-218x150.jpg)

![TUO del Reglamento General de los Registros Públicos (Resolución 126-2012-Sunarp-SN) [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2026/02/TUO-del-Reglamento-general-registros-publicos-LPDerecho-218x150.png)

![Decreto Legislativo del Notariado (Decreto Legislativo 1049) [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2026/02/BANNER-REGLAMENTO-NOTARIAL2-218x150.jpg)

![[VÍDEO] ¿Quieres postular a la Fiscalía? Estas son las preguntas que hacen en las entrevistas](https://img.lpderecho.pe/wp-content/uploads/2021/10/postular-fiscalia-preguntas-entrevista-LP-218x150.jpg)

![Andrea Vidal: dictan detención preliminar a sospechosos vinculados a vehículo que la siguió antes de su asesinato [Exp. 01759-2024-5-1814-JR-PE-01]](https://img.lpderecho.pe/wp-content/uploads/2026/02/BANNER-GENERICO-LPDERECHO12-100x70.jpg)

![Código Penal peruano [actualizado 2026]](https://img.lpderecho.pe/wp-content/uploads/2024/05/VENTA-CODIGO-PENAL-LPDERECHO-100x70.jpg)

![Sunafil debe aplicar la sanción teniendo en cuenta el número de trabajadores que laboraba en cada obra y no el total [Casación Laboral 17464-2023, Cusco]](https://img.lpderecho.pe/wp-content/uploads/2024/03/sunafil-fachada-LPDerecho-100x70.jpg)